Darktrace 的最新研究表明,威胁行为者利用 Dropbox 的合法基础设施发起了一场新型的钓鱼活动,并成功绕过了多因素认证(MFA)。

这意味着利用合法的流行服务进行攻击的情况日益增多,以此诱使目标下载恶意软件,导致登录凭证泄露。

Darktrace 威胁研究负责人汉娜·达利强调,威胁行为者利用用户对特定服务的信任,通过模仿用户收到的正常电子邮件发起攻击的做法比较常见。但在新型钓鱼活动中,威胁行为者进一步利用合法的 Dropbox 云存储平台进行网络钓鱼攻击,这种做法相对新颖。

威胁行为者利用 Dropbox 基础设施进行攻击

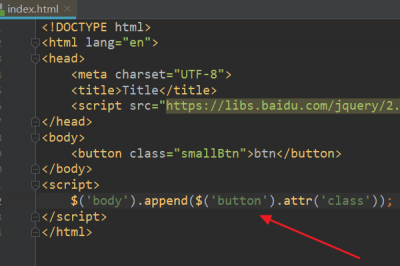

2024 年 1 月 25 日,威胁行为者对 Darktrace 的一位客户发起了针对性攻击,该组织的软件即服务(SaaS)环境中的 16 名用户收到了一封来自“no-reply@dropbox[.]com”的邮件,这是 Dropbox 文件存储服务所使用的官方合法电子邮件地址。

电子邮件中包含了一个链接,此链接会引导用户前往一个存放在 Dropbox 上的 PDF 文件,而这个 PDF 文件的名称似乎是以该组织的一个合作伙伴来命名的。

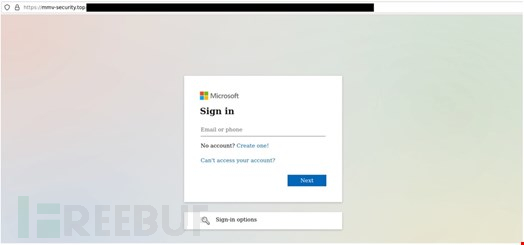

PDF 文件又包含一个指向新域名‘mmv-security[.]top’的可疑链接,此前,这个域名在客户的系统环境中从未出现过。

虽然这封电子邮件被 Darktrace 的电子邮件安全工具识别并拦截,但是,在 1 月 29 日,一位用户收到了另一封来自官方的 no-reply@dropbox[.]com 邮箱地址的邮件,提醒他们打开之前共享的 PDF 文件。

尽管这条信息被自动归类到了用户的垃圾邮件文件夹,但该员工还是打开了这封令人怀疑的邮件,并且跟随链接查看了 PDF 文件。几天后,他们的内部设备连接到了恶意链接 mmv-security[.]top。

这个链接引导至一个伪造的 Microsoft 365 登录页面,其目的是为了获取合法的 SaaS 账户持有者的登录凭证。

用户点击 PDF 文件中的链接后被引导至伪造的微软登录页面来源:Darktrace

威胁行为者成功绕过多因素认证(MFA)

1 月 31 日,Darktrace 观察到多个异常地点出现了几次可疑的 SaaS 登录行为,这些地点以前从未访问过该账户。紧接着在 2 月 1 日,又发现了与 ExpressVPN 相关的异常登录活动,这表明威胁行为者可能利用虚拟私人网络(VPN)来遮掩他们的真实位置。

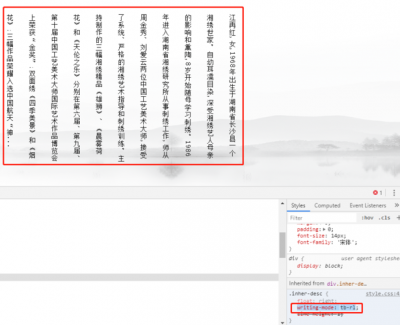

研究人员指出,通过使用有效的令牌并满足必要的多因素认证(MFA)条件,威胁行为者往往能够避开

传统安全工具的侦测,因为这些工具将 MFA 视为万能的解决方案。

尽管威胁行为者使用合法凭据绕过了 MFA,但在识别到 SaaS 账户上的异常活动后,该组织的安全团队也会提高警惕。

Darley 在接受 Infosecurity 采访时表示,这一事件表明,组织不能再把 MFA 作为防御网络攻击的最后一道防线。因为 MFA 绕过作为威胁行为者常用的策略之一,在获取像 SharePoint 文件这类可被滥用的共享资源的访问权限方面已经取得了成功。

威胁行为者表现出持久性

在绕过多因素认证(MFA)后不久,Darktrace 监测到另一起异常登录事件,威胁行为者使用 HideMyAss VPN 服务进入了 SaaS 账户。

这次,威胁行为者者在受损的 Outlook 账户中设立了一个新的邮件规则,该规则会自动将财务团队发送的邮件直接转移到“会话历史”文件夹。

研究人员表示,威胁行为者通过把他们的恶意邮件及其回复转移到不常查看的邮箱文件夹中,以此绕过侦测。

此外,威胁行为者还发送了标题为“合同错误”和“需要紧急审核”的跟进邮件。这表明威胁行为者正在使用被入侵的账户向财务团队发送更多恶意邮件,目的是在客户的 SaaS 环境中感染更多账户。

网络钓鱼攻击既有针对性又复杂

研究人员指出,与依赖基础设施相比,威胁行为者利用像 Dropbox 这样的合法第三方解决方案进行钓鱼攻击“相对简单”。

Darley 评论道,这个研究案例凸显了威胁行为者在多层次的攻击方面变得越来越高明,他们通过 Dropbox 的一个官方‘不接受回复’地址(这类地址通常用于向客户发送通知或链接)发出这些电子邮件。而电子邮件中的链接表面上指向一个合法的 Dropbox 存储点,实际上存放的却是一个恶意文件。该文件被伪装成合作伙伴文档,使电子邮件看上去似乎是合法的。

生成式 AI 助攻黑客

Darley 强调,生成式人工智能技术在帮助威胁行为者编写更精密的钓鱼邮件方面产生了巨大影响。

根据 Darktrace 在 2023 年发布的年终威胁报告,在 2023 年下半年观测到的钓鱼案例中,超过 25% 的邮件包含了 1000 个以上的字符,这在很大程度上归功于生成式 AI 的能力。

“这些邮件不再是仅含简短文本和可疑链接的‘单一载荷’邮件,而是经过精心编写、内容丰富的邮件。还有威胁行为者利用高级社交工程技术,潜入正在进行的对话中,冒充同事或熟人,尝试模仿通信的语调。”Darley 解释到,“这些高度复杂的实例正是由生成式 AI 所赋能,它让威胁行为者有更多时间去策划大规模的攻击。”