Fedora中的系统认证和密钥管理

在Fedora系统中,用户可以通过设置和管理不同的认证方法和密钥来增强安全性,这包括传统的密码登录、公钥认证以及双因素认证等,下面我们将详细探讨如何在Fedora中设置和管理这些认证方式。

密码管理

更改密码

在Fedora中,用户可以使用passwd命令来更改自己的密码:

sudo passwd启用自动锁定

为了提高安全性,可以配置账户在一段时间后无操作自动锁定:

sudo pam_tacplus.so timeout=120上述设置会在用户无操作120秒后自动锁定账户。

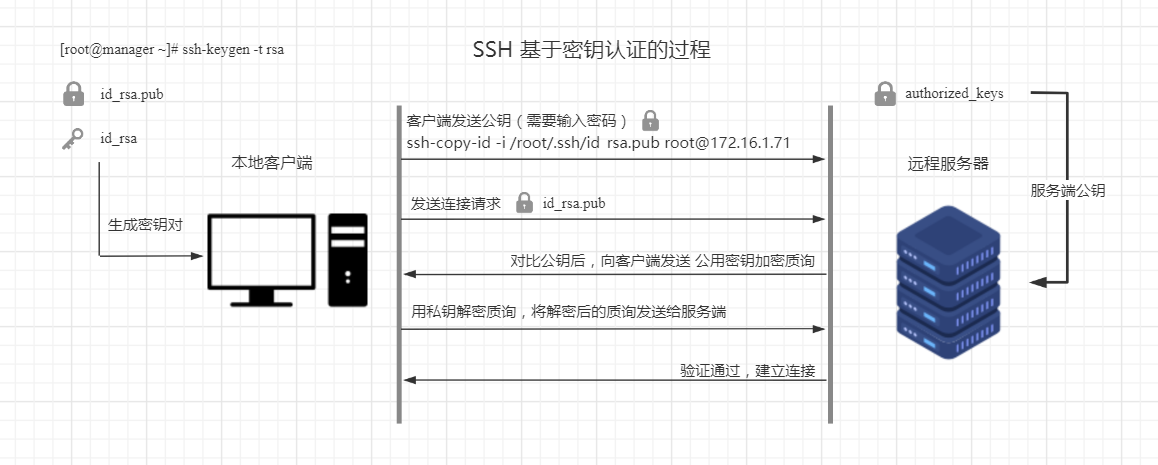

公钥认证

生成SSH密钥对

使用sshkeygen工具生成一对密钥:

sshkeygen t rsa这将生成两个文件:私钥(默认为~/.ssh/id_rsa)和公钥(默认为~/.ssh/id_rsa.pub)。

添加公钥到authorized_keys

将公钥内容复制到远程服务器的~/.ssh/authorized_keys文件中,这样你就可以使用私钥进行无密码登录了。

管理SSH配置文件

SSH的配置文件位于/etc/ssh/sshd_config,可以编辑此文件以启用或禁用公钥认证等功能。

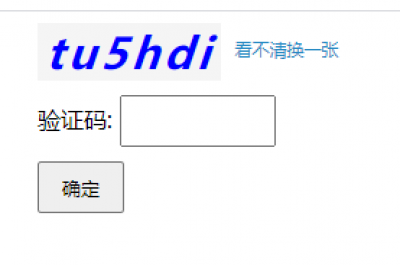

双因素认证

Google Authenticator

安装Google Authenticator的PAM模块可以在Fedora上实现基于时间的一次性密码(TOTP)双因素认证。

1、安装PAM模块:

“`bash

sudo dnf install googleauthenticatorlibpam

“`

2、配置PAM以使用Google Authenticator:

编辑/etc/pam.d/sshd,添加以下行:

“`text

auth required pam_google_authenticator.so

“`

3、配置用户的Google Authenticator:

每个用户都需要设置自己的Google Authenticator,并在登录时提供生成的验证码。

YubiKey

YubiKey是一种硬件设备,可以用于双因素认证,它需要在操作系统中使用专门的软件来识别和使用。

1、安装YubiKey管理器:

“`bash

sudo dnf install yubikeymanager

“`

2、配置YubiKey:

运行YubiKey Manager并按照指示进行设置。

相关问答FAQs

Q1: 我可以在Fedora中使用哪些类型的双因素认证?

A1: Fedora支持多种双因素认证方法,包括但不限于基于时间的一次性密码(如Google Authenticator),硬件令牌(如YubiKey)以及其他兼容PAM的软件解决方案。

Q2: 如果我丢失了我的私钥文件该怎么办?

A2: 如果丢失了私钥文件,你需要重新生成一个新的密钥对,确保你备份了私钥,以便在此类情况下恢复,如果你有备份,可以将备份的私钥文件恢复到原始位置,如果没有备份,那么与该私钥关联的所有远程访问将不可用,直到重新设置了新的密钥对。