AppArmor是Debian及其衍生版本(如Ubuntu)中的一种安全模块,用于限制进程对系统资源的访问,通过配置AppArmor,您可以防止恶意软件或误操作对系统造成损害,本文将介绍如何在Debian中配置AppArmor。

1、安装AppArmor

在Debian中,AppArmor默认是启用的,您可以通过以下命令检查AppArmor的状态:

sudo apparmor_status如果显示“Status: active”,则表示AppArmor已启用。

2、配置文件结构

AppArmor的配置文件位于/etc/apparmor.d/目录下,该目录下的文件按照应用程序的名称进行组织,每个文件对应一个应用程序的配置文件,如果您要为Apache配置AppArmor,可以创建一个名为apache的文件。

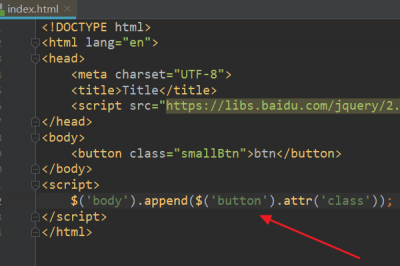

3、编写配置文件

配置文件的格式如下:

文件类型定义 <type> <pattern> ... 允许/拒绝规则 <allow|deny> <source> <path> ...<type>是文件类型,如file、dir、proc等;<pattern>是文件名模式;<allow|deny>表示允许或拒绝访问;<source>是源用户或组;<path>是文件路径。

要允许特定用户访问Apache日志文件,可以创建一个名为apachelogs的文件,内容如下:

允许特定用户访问Apache日志文件 user wwwdata /var/log/apache2/* rw4、加载配置文件

修改配置文件后,需要重新加载AppArmor以使更改生效,您可以通过以下命令重新加载配置文件:

sudo apparmor_parser r /etc/apparmor.d/apachelogs sudo service apparmor restart5、测试配置

为了确保配置正确,您可以使用以下命令测试AppArmor规则:

sudo aastatus /etc/apparmor.d/apachelogs如果显示“profile is loaded and correct”,则表示配置正确。

6、撤销配置

如果您发现某个配置有问题,可以使用以下命令撤销配置:

sudo apparmor_parser r /etc/apparmor.d/apachelogs sudo service apparmor restart7、查看日志和调试信息

要查看AppArmor的日志和调试信息,可以使用以下命令:

sudo journalctl xe | grep apparmor8、相关工具和资源

以下是一些与AppArmor相关的工具和资源:

aacomplain:检查配置文件的语法错误。

aaenforce:临时启用AppArmor。

aadisable:临时禁用AppArmor。

aaunconfined:允许所有用户访问所有资源,注意:这是一个非常危险的操作,仅在紧急情况下使用。

AppArmor官方网站:https://wiki.debian.org/AppArmor/FAQ#How_to_enable_and_test_AppArmor.3F_What_is_the_difference_between_enforcing_and_disabling.3F_How_do_I_reload_my_profiles.3F_How_do_I_debug_my_profiles.3F_How_do_I_view_logs.3F_How_do_I_create_a_profile.3F_How_do_I